RE部分

Day 1 helloRe

第一天的第一道题~~这道题是真.签到题啊

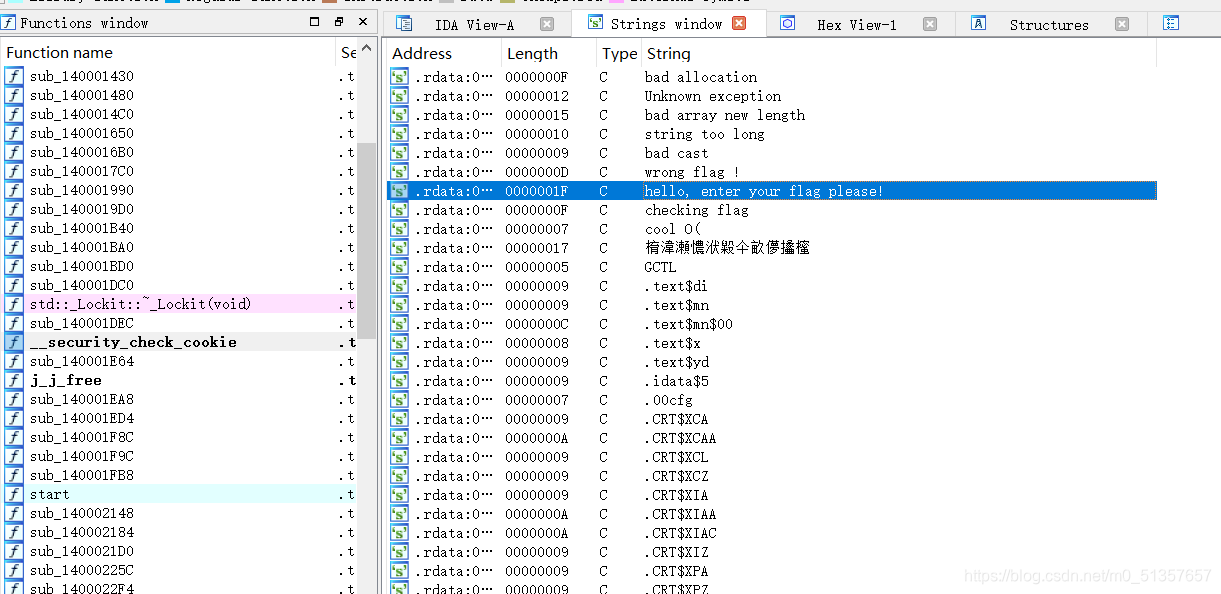

进入ida,没有明显的main函数,F12查找字符串,看到input flag点进去

发现主函数应该是sub_1400014C0

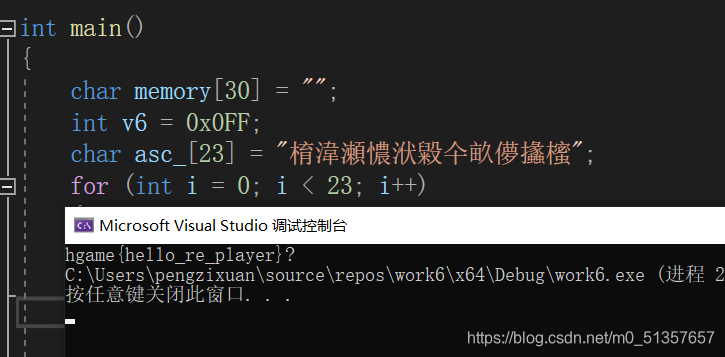

逻辑很简单,脚本也挺好写的

1 |

|

Day 2 pypy

第一次做python反汇编,好在题目比较友好,没有太复杂

照着类似题的wp和dis–python字节码反汇编可以硬翻。。

下面写了注释的哦

1 | 0 LOAD_GLOBAL 0 (input) |

其实就几行代码,因本废物只能看懂一点python但不会写,所以还是用的C++写脚本

1 |

|

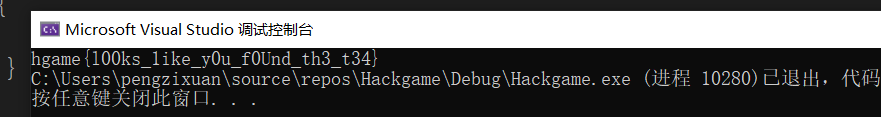

hgame{}包上,提交~(讲真这个flag有点,,不好看,我一直以为自己哪里写错了还

Day 3 apacha

压轴,对于我这种废物小白,这道题确实有一丢丢难

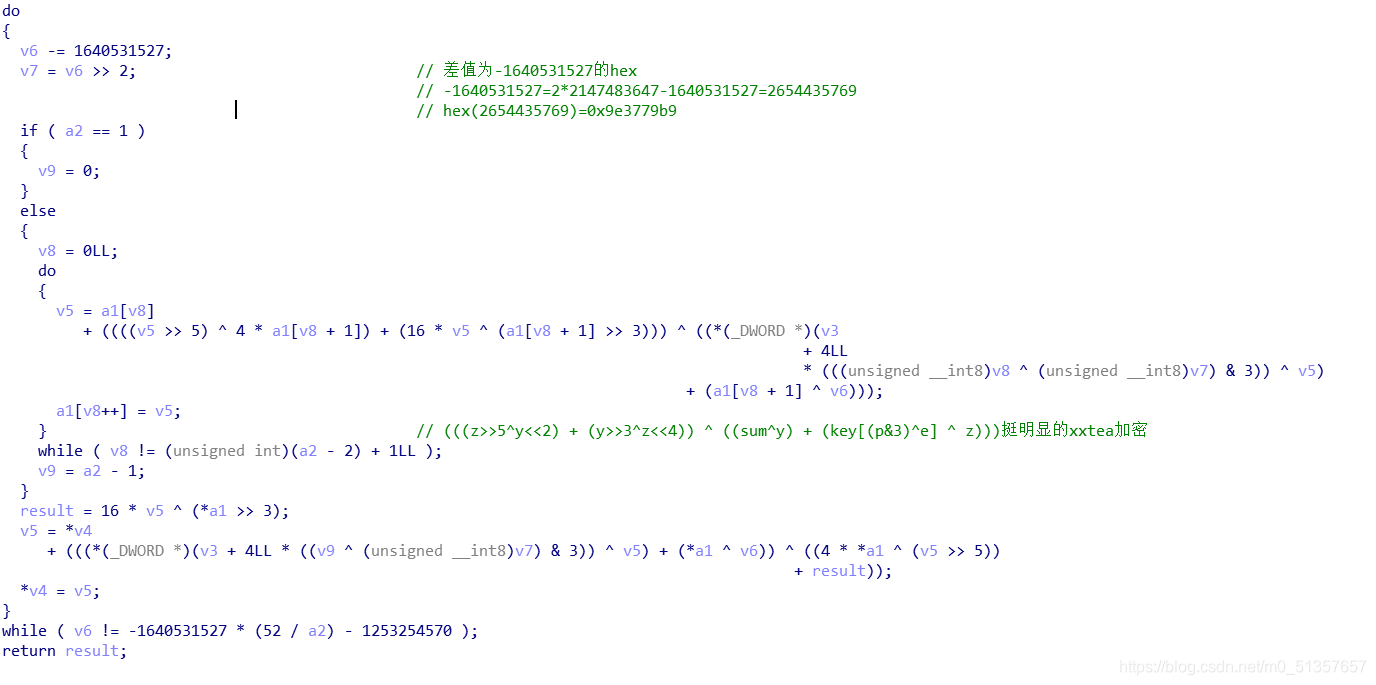

其实就是个xxtea加密,但也是看了好多篇wp加之超级好的aa的帮助下才做完的

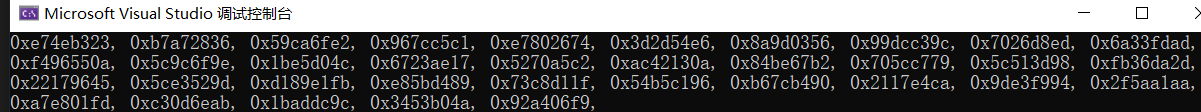

再把dword_5020里的数据转换成16进制数

1 | void hex() |

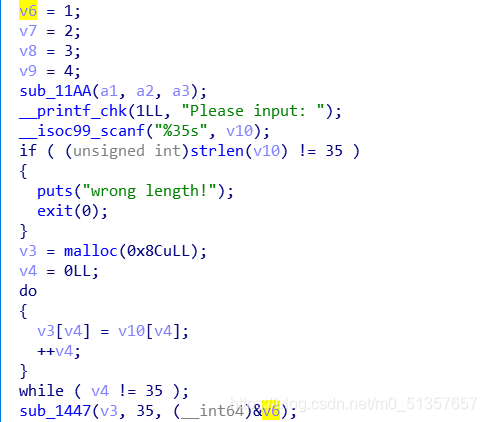

对了,密钥的位置传入的是&v6,所以密钥就是1,2,3,4

上网搜解密脚本套用即可

1 |

|

WEEK 2

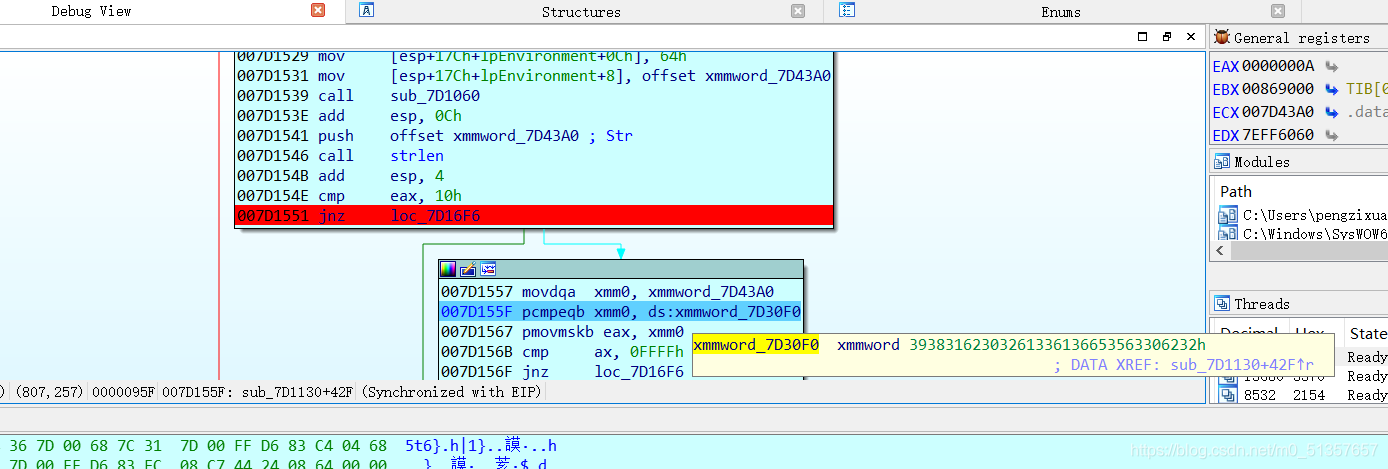

Day 1 fake_debugger

这道题原理不难,就是题目出得。。。比较新颖?

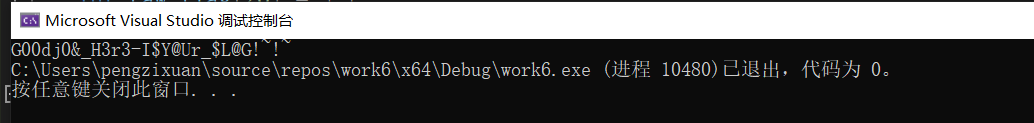

大致就是把我们的输入和第一步ebx中存储的值进行某种运算,得到的值跟下一步中ebx的值比较,相等继续不相等报错

用开头hgame来看它做的是什么运算,h (104)和 23 和 127.。。。

盲猜异或,诶~对了,出题师傅真友好!(而且众所周知异或是可逆的。。

那接下来神仙可以写脚本爆破了,我这种废物只能一步步用给出的两个值推

例如,第二位就是

1 | 74^45=103 //g |

顺便用我少得可怜python知识。。。给自己写个打空格的脚本。。。

(每次回来加一位flag,然后改变空格数

1 | from pwn import * |

不得不说这方法很笨。。。但。。我是废物(心安理得

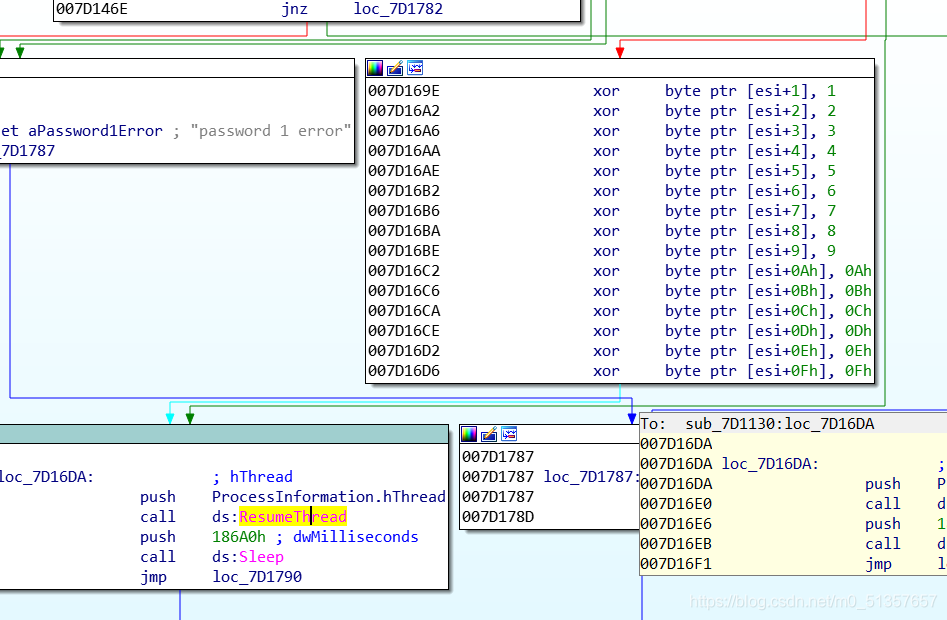

Day 2 helloRE 2

第一部分的password

可以断在cmp比较的地方,直接是明文

然后我就被一堆一堆的函数搞蒙了

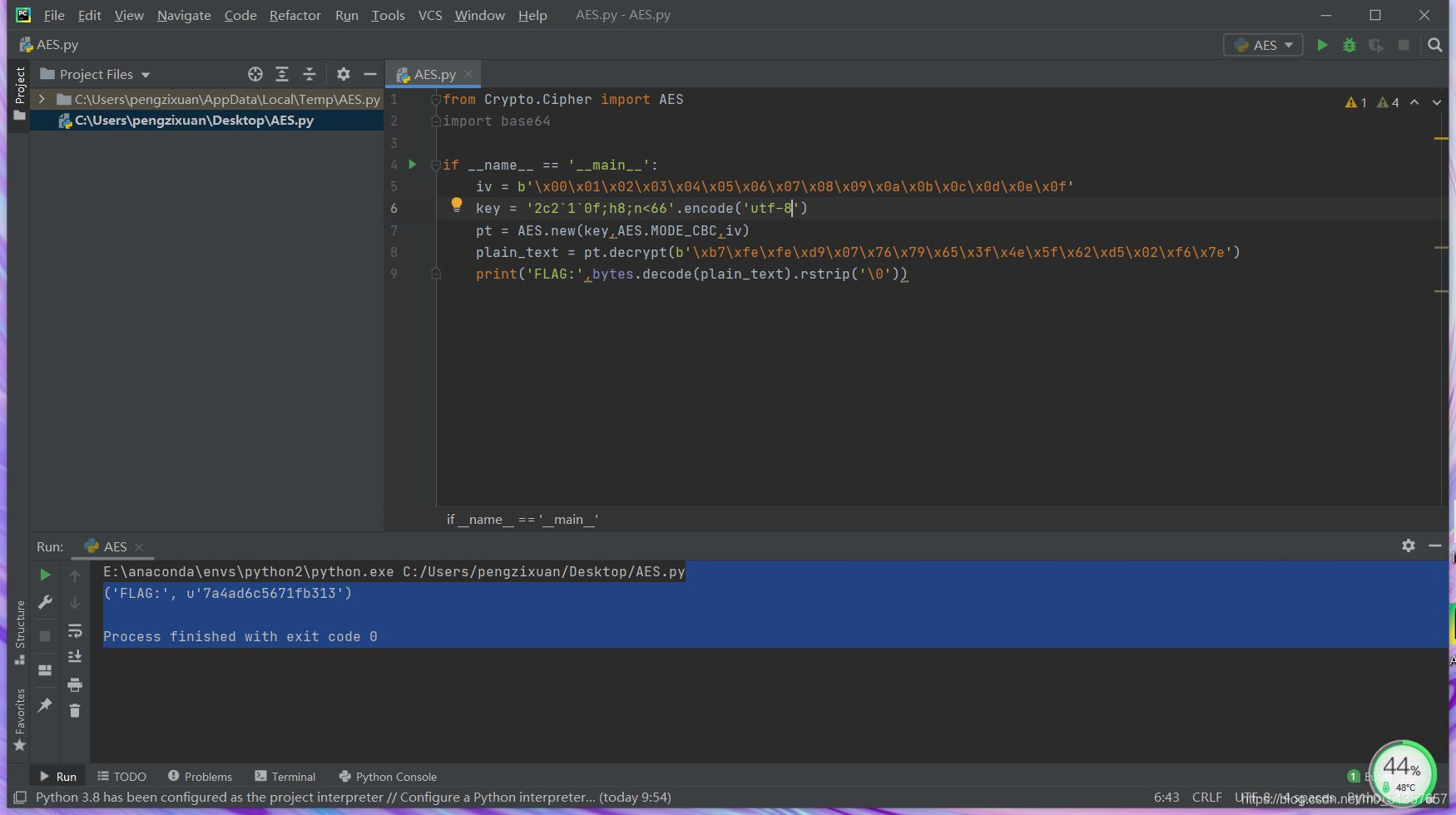

看了大佬的wp知道了是AES加密

第一部分的输入按位与1-15异或后传入password2进程,作密钥

(也可以理解为iv是1-15.。。。。

好心的lmy学长给了脚本来着